I ricercatori dell'azienda russa di cybersicurezza Kaspersky hanno recentemente presentato i risultati dettagliati di Project Triangulation, la loro indagine in corso su un attacco malware iOS che, a loro dire, è "il più sofisticato" che abbiano mai visto. Segnalato per la prima volta nel giugno 2023, dopo essere stato scoperto su alcuni dispositivi dell'azienda, si è scoperto che il malware ha compromesso i dispositivi a partire dal 2019 ed è stato progettato per funzionare sulle versioni di iOS fino alla 16.2. Eugene Kaspersky, CEO dell'azienda, lo ha descritto come "un cyberattacco estremamente complesso e mirato a livello professionale".

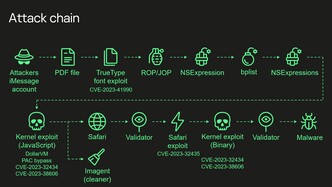

Le scoperte rivelano che sfrutta quattro vulnerabilità zero-day di https://www.kaspersky.com/resource-center/definitions/zero-day-exploit (cioè difetti di sicurezza intrinseci in un sistema) nell'iPhone, compreso l'aggiramento della protezione della memoria basata sull'hardware di Apple, per ottenere l'accesso a livello di root e installare spyware. Sebbene non sia stato attribuito ufficialmente a nessuna parte specifica, l'FSB russo ha affermato che il malware è opera della NSA americana che lavora in collaborazione con Apple per violare i telefoni dei diplomatici russi e di altri individui.

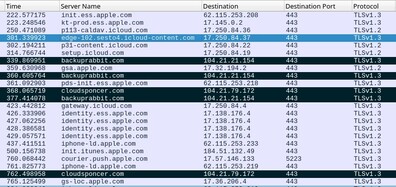

L'attacco inizia con un messaggio ricevuto tramite il servizio iMessage, contenente un allegato. Essendo un exploit zero-click di https://www.kaspersky.com/resource-center/definitions/what-is-zero-click-malwareil messaggio non richiede alcuna interazione da parte dell'utente per iniziare il suo lavoro. L'allegato sfrutta una serie di vulnerabilità zero-day, innanzitutto per innescare l'esecuzione di codice da remoto e, infine, per far sì che il malware ottenga il pieno controllo del dispositivo. Questo include la capacità di leggere/modificare/cancellare qualsiasi file, estrarre le credenziali e le password salvate, monitorare la geolocalizzazione del dispositivo in tempo reale e ripulire le proprie tracce (compresa la cancellazione del messaggio originale).

Una scoperta significativa nell'ultimo rapporto è stata quella di una misteriosa caratteristica hardware nel SoC di Apple(ora riconosciuta come CVE-2023-38606), che consente agli aggressori di "scrivere dati a un determinato indirizzo fisico aggirando la protezione della memoria basata sull'hardware, scrivendo i dati, l'indirizzo di destinazione e l'hash dei dati in registri hardware sconosciuti del chip non utilizzati dal firmware" La funzione è stata lasciata accidentalmente o viene utilizzata per il debug di fabbrica, ma poiché non viene mai effettivamente utilizzata dal firmware, non è chiaro come gli aggressori siano venuti a conoscenza della sua esistenza e come l'abbiano sfruttata.

Anche se finora l'attacco sembra aver preso di mira le versioni di iOS fino alla 16.2, e alcune delle vulnerabilità sono state nel frattempo patchate da Apple, ci sono prove che il malware è stato aggiornato almeno una volta per i modelli di iPhone e le versioni di iOS più recenti. Per ora, la migliore difesa sembra essere quella di rimanere aggiornati con l'ultima versione di iOS. Poiché il codice del malware è distribuito nella memoria, il riavvio lo cancella, ma il dispositivo può sempre essere reinfettato se l'aggressore invia nuovamente il messaggio.

Kaspersky sta per completare il reverse-engineering di questa catena di attacco e condividerà ulteriori dettagli nei prossimi mesi. Il suo ultimo rapporto conclude affermando che "le protezioni avanzate basate sull'hardware sono inutili di fronte a un aggressore sofisticato, fintanto che esistono caratteristiche hardware che possono bypassare tali protezioni... La sicurezza dell'hardware si basa molto spesso sulla 'sicurezza attraverso l'oscurità'... ma questo è un approccio sbagliato, perché prima o poi tutti i segreti vengono rivelati"

Protegga i suoi dati privati con l'SSD esterno Kingston IronKey Vault 960GB con crittografia a 256 bit, o con l'unità flash Lexar Jumpdrive Fingerprint 64GB USB 3.0

Fonte(i)

I nostri Top 10

» Top 10 Portatili Multimedia

» Top 10 Portatili Gaming

» Top 10 Portatili Gaming Leggeri

» Top 10 Portatili da Ufficio e Business economici

» Top 10 Portatili Premium da Ufficio/Business

» Top 10 Portatili sotto i 300 Euro

» Top 10 Portatili sotto i 500 Euro

» Top 10 dei Portatili Workstation

» Top 10 Subnotebooks

» Top 10 Ultrabooks

» Top 10 Convertibili

» Top 10 Tablets

» Top 10 Tablets Windows

» Top 10 Smartphones