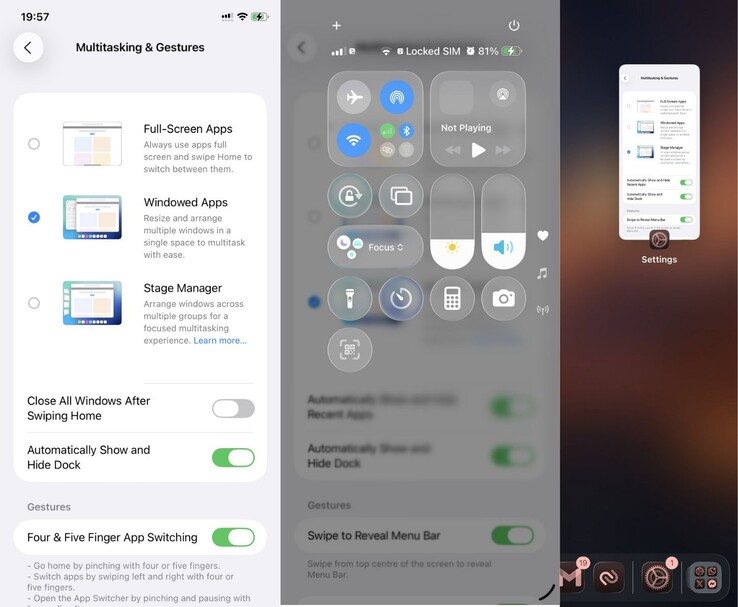

Il nuovo exploit per iPhone Apple, secondo quanto riferito, abilita le funzionalità di iPadOS come Stage Manager, le finestre delle app fluttuanti e il multitasking in split-view

Lo sviluppatore GeoSn0w ha pubblicato una segnalazione su un bug di iOS che potrebbe consentire agli iPhone di accedere a diverse funzioni riservate all'iPadtra cui Stage Manager, finestre di app fluttuanti, multitasking in split-view e il dock in stile iPad. Secondo il rapporto, questo comportamento sembra essere innescato dalla modifica del file MobileGestalt.plist di Appleattraverso una vulnerabilità che colpisce i processi itunesstored e bookassetd su iOS 26.1 e iOS 26.2 Beta 1.

MobileGestalt è un file interno che Apple utilizza per decidere quale hardware ha un dispositivo e quali funzioni deve abilitare. Memorizza valori criptati che indicano al sistema cose come la presenza di Dynamic Island, Touch ID, un microfono o il supporto per il multitasking. GeoSn0w osserva che molti strumenti di tweak esistenti, tra cui Nugget, Misaka e Picasso, si basano già sulle modifiche di MobileGestalt, sebbene questi strumenti richiedano solitamente un accesso a livello di jailbreak.

Il bug consente al telefono di modificare i file in luoghi in cui normalmente non dovrebbe, compresa la cartella in cui è memorizzato MobileGestalt; in pratica, può modificare cose che non dovrebbe fare. Tuttavia, non può toccare le cartelle di sistema super-protette che solo la parte più profonda di iOS controlla. GeoSn0w afferma che le versioni precedenti di questo bug sono state utilizzate da persone che cercavano di bypassare i blocchi di iCloud, ma questo rapporto parla solo di utilizzarlo per modificare le impostazioni delle funzioni, non per bypassare nulla.

I nostri Top 10

» Top 10 Portatili Multimedia

» Top 10 Portatili Gaming

» Top 10 Portatili Gaming Leggeri

» Top 10 Portatili da Ufficio e Business economici

» Top 10 Portatili Premium da Ufficio/Business

» Top 10 Portatili sotto i 300 Euro

» Top 10 Portatili sotto i 500 Euro

» Top 10 dei Portatili Workstation

» Top 10 Subnotebooks

» Top 10 Ultrabooks

» Top 10 Convertibili

» Top 10 Tablets

» Top 10 Tablets Windows

» Top 10 Smartphones

Come parte della dimostrazione, lo sviluppatore Duy Tran (@khanhduytran0 su X, ex Twitter) ha condiviso un video che mostra un iPhone che esegue elementi dell'interfaccia tipicamente presenti solo sugli iPad. Questi includono le app in finestra, le app appuntate, le app in sovraimpressione, il mirroring picture-in-picture, il dock di iPadOS e i controlli di Stage Manager. Secondo GeoSn0w, questo avviene regolando alcune impostazioni nascoste che rendono il dispositivo si identifichi come un iPadche poi abilita le funzioni riservate all'iPad.

Poiché la sezione "CacheData" di MobileGestalt sembra criptata, l'articolo dice che gli sviluppatori guardano all'interno di un altro file di sistema per trovare il valore criptato che indica dove è memorizzato il tipo di dispositivo. Utilizzano Swift per esaminare le parti necessarie del file, e poi utilizzano strumenti Python realizzati da altri sviluppatori per apportare le modifiche. GeoSn0w afferma che l'exploit ha un tasso di successo incoerente e può richiedere più tentativi prima di un riavvio.

Non possono modificare il file dal telefono, ma possono comunque leggerlo utilizzando un'app da loro creata. Poi lo inviano a un computer per vedere cosa contiene.

Funziona su dispositivi con iOS 26.1 o iOS 26.2 Beta 1e alcuni strumenti potrebbero utilizzarlo in futuro, ma il rapporto dice che questo serve solo a spiegare come si comporta il bug e non è qualcosa che gli utenti normali dovrebbero provare.

Disclaimer: l'articolo originale include passaggi di modifica a livello di sistema che possono invalidare le garanzie o avere un impatto sulla sicurezza del dispositivo. Notebookcheck condivide il link per il contesto, ma non consiglia agli utenti di replicare il processo.