DDR5 è attualmente lo standard di RAM più veloce per i computer mainstream ed è disponibile da circa 5 anni. Sebbene le vulnerabilità della RAM possano essere forzate su qualsiasi tipo di standard, sembra che DDR5 possa essere più incline agli attacchi malevoli di quanto si pensasse in precedenza. I ricercatori dell'Università ETH di Zurigo in Svizzera hanno collaborato con gli esperti di sicurezza di Google e sono riusciti a creare una variante di attacco DDR5 Rowhammer, denominata Phoenix, che può sfruttare la maggiore velocità di lettura/scrittura per accedere alle righe delle celle di memoria e capovolgere il valore dei bit vicini da 1 a 0 e viceversa. L'attacco è stato eseguito solo sui moduli DDR5 di SK Hynix sK Hynix. Presumibilmente, questo potrebbe riguardare tutti i marchi di chip DDR5.

SK Hynix ha implementato un meccanismo di difesa Rowhammer standard, chiamato Target Row Refresh (TRR), che impedisce il capovolgimento dei bit attraverso comandi di aggiornamento extra quando viene rilevato un accesso insolitamente frequente a determinate righe. I ricercatori del Computer Security Group del Politecnico di Zurigo, in collaborazione con gli esperti di sicurezza di Google, sono riusciti a decodificare questa misura di sicurezza. È risultato quindi evidente che alcuni intervalli di aggiornamento non erano protetti, per cui i ricercatori hanno escogitato un modo per tracciare e sincronizzarsi con la moltitudine di aggiornamenti TRR e persino autocorreggersi quando viene rilevato un aggiornamento mancato.

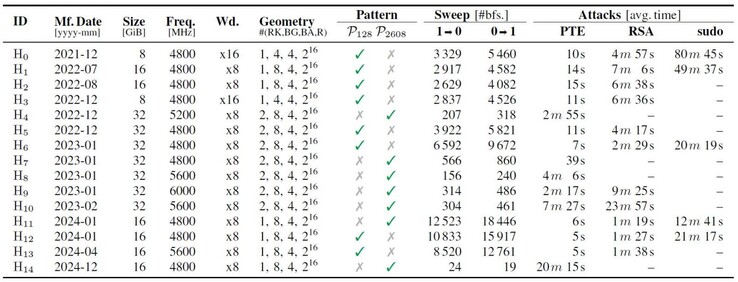

Per questo motivo, i ricercatori hanno stabilito che solo 128 (più efficaci) e 2608 intervalli di aggiornamento avrebbero consentito il funzionamento del nuovo attacco Phoenix. Applicando questo metodo, una shell con privilegi di root è stata compromessa in meno di 2 minuti. Durante gli ampi scenari pratici di exploit condotti dai ricercatori, è stato riscontrato che tutti i prodotti SK Hynix erano vulnerabili all'attacco PTE (page-table entry), mentre il 73% delle DIMM era vulnerabile alle interruzioni dell'autenticazione SSH con chiave RSA-2048 e solo il 33% dei moduli era interessato dall'alterazione del binario sudo per l'accesso a livello root.

L'exploit Phoenix ha ricevuto un punteggio di gravità elevata e riguarda tutti i moduli RAM con chip SK Hynix prodotti tra gennaio 2021 e dicembre 2024. Non è ancora chiaro quali altri marchi con tempi di produzione associati siano interessati. Esiste una soluzione per l'attacco Phoenix che prevede l'attivazione della specifica tREFI (triplo intervallo di aggiornamento DRAM) sui moduli RAM interessati, ma questo non è molto raccomandato in quanto può produrre più errori di corruzione dei dati con conseguente BSODe instabilità generale del sistema.

Fonte(i)

I nostri Top 10

» Top 10 Portatili Multimedia

» Top 10 Portatili Gaming

» Top 10 Portatili Gaming Leggeri

» Top 10 Portatili da Ufficio e Business economici

» Top 10 Portatili Premium da Ufficio/Business

» Top 10 Portatili sotto i 300 Euro

» Top 10 Portatili sotto i 500 Euro

» Top 10 dei Portatili Workstation

» Top 10 Subnotebooks

» Top 10 Ultrabooks

» Top 10 Convertibili

» Top 10 Tablets

» Top 10 Tablets Windows

» Top 10 Smartphones