Un nuovo ransomeware è in grado di aggirare una delle migliori misure di sicurezza contro la crittografia maligna del disco.

HybridPetya è un virus che è stato recentemente trovato dalla società di cybersicurezza ESET. Il malware è in grado di bypassare UEFI Secure Boot, un'utility di Windows che controlla i certificati del software che cerca di avviarsi su un'unità di archiviazione quando il PC viene acceso. Questo controllo di sicurezza, in teoria, impedisce l'avvio di codice maligno o di software non ufficiali.

Tuttavia, HybridPetya è in grado di rilevare quando un'unità infetta utilizza UEFI con partizionamento GPT e può aggirare Secure Boot. Una volta aggirato il Secure Boot, il malware aggiunge, elimina o altera i file di avvio sulla partizione di avvio per bloccare e crittografare il resto dei dati dell'unità.

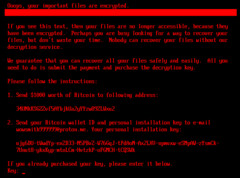

Una volta attivato, HybridPetya presenterà all'utente un messaggio che afferma che tutti i suoi file sono crittografati. La nota di riscatto include anche le istruzioni per inviare 1000 dollari di Bitcoin a un portafoglio. All'utente infetto viene anche richiesto di inviare il proprio portafoglio Bitcoin e una chiave di installazione generata a un indirizzo e-mail di ProtonMail per ricevere una chiave di decriptazione.

ESET ha dichiarato di non aver notato alcun attacco reale con HybridPetya al 12 settembre. Alla luce di ciò, sembra che il ransomware possa essere un proof-of-concept o che si trovi in una fase di test prima della distribuzione. La buona notizia è che l'exploit utilizzato dal malware è stato affrontato in una patch di Windows a gennaio (Patch Tuesday del 2025), quindi se un computer Windows è aggiornato, dovrebbe essere al sicuro. Non è certo che HybridPetya possa colpire altri sistemi operativi come macOS o Linux.

Fonte(i)

I nostri Top 10

» Top 10 Portatili Multimedia

» Top 10 Portatili Gaming

» Top 10 Portatili Gaming Leggeri

» Top 10 Portatili da Ufficio e Business economici

» Top 10 Portatili Premium da Ufficio/Business

» Top 10 Portatili sotto i 300 Euro

» Top 10 Portatili sotto i 500 Euro

» Top 10 dei Portatili Workstation

» Top 10 Subnotebooks

» Top 10 Ultrabooks

» Top 10 Convertibili

» Top 10 Tablets

» Top 10 Tablets Windows

» Top 10 Smartphones