GitLab esorta gli utenti ad aggiornarsi dopo aver applicato le patch per le falle ad alto rischio che interessano i repository e i servizi

GitLab ha rilasciato nuovi aggiornamenti di patch che risolvono diversi problemi di sicurezza ad alta gravità sicurezza che riguardano le sue piattaforme Community Edition (CE) ed Enterprise Edition (EE). Gli aggiornamenti arrivano nelle versioni 18.8.4, 18.7.4 e 18.6.6. L'azienda raccomanda vivamente a tutte le installazioni autogestite di effettuare immediatamente l'aggiornamento. GitLab sta già eseguendo la patchate mentre i clienti GitLab Dedicated non devono intraprendere alcuna azione.

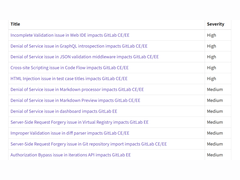

Tra i problemi più critici risolti c'è CVE-2025-7659, una falla ad alta gravità (CVSS 8.0) che riguarda una convalida incompleta nell'IDE Web di GitLab. Secondo GitLab, la vulnerabilità avrebbe potuto consentire ad aggressori non autenticati di rubare i token di accesso e potenzialmente di accedere a repository privati. Sono state affrontate anche diverse vulnerabilità denial-of-service, tra cui CVE-2025-8099, che potrebbe consentire agli aggressori di mandare in crash i server attraverso ripetute query GraphQL, e CVE-2026-0958, che potrebbe esaurire le risorse del sistema bypassando il middleware di validazione JSON.

La patch risolve anche le vulnerabilità basate su cross-site scripting e injection, come CVE-2025-14560 e CVE-2026-0595. Queste falle potrebbero consentire attaccanti di iniettare script dannosi o manipolare i contenuti in determinate condizioni. Sono state risolte anche altre vulnerabilità di media gravità che riguardano l'elaborazione di Markdown, i dashboard e i rischi di falsificazione delle richieste lato server (SSRF), oltre a diversi difetti di autorizzazione e validazione di gravità inferiore.

GitLab afferma che le versioni interessate comprendono tutte le build di più rami di rilascio precedenti alle nuove patch rilasciate. L'azienda osserva che sicurezza di vulnerabilità sono in genere resi pubblici 30 giorni dopo il rilascio di una correzione. L'organizzazione sottolinea che l'aggiornamento all'ultima versione supportata è considerato essenziale per mantenere le distribuzioni sicure.

Il rilascio della patch include anche migrazioni di database che possono avere un impatto temporaneo sulla disponibilità. Le installazioni a singolo nodo installazioni a singolo nodo dovrebbero subire dei tempi di inattività durante gli aggiornamenti, mentre le installazioni multi-nodo possono completare l'aggiornamento senza tempi di inattività se seguono le procedure di aggiornamento raccomandate.

GitLab segue un programma regolare di rilascio di patch due volte al mese, ma può rilasciare aggiornamenti aggiuntivi quando vengono scoperte vulnerabilità critiche. L'azienda consiglia agli amministratori di esaminare le note di rilascio, di testare gli aggiornamenti in ambienti di staging e di distribuire le patch più recenti il prima possibile per ridurre i rischi di sfruttamento.

Fonte(i)

I nostri Top 10

» Top 10 Portatili Multimedia

» Top 10 Portatili Gaming

» Top 10 Portatili Gaming Leggeri

» Top 10 Portatili da Ufficio e Business economici

» Top 10 Portatili Premium da Ufficio/Business

» Top 10 Portatili sotto i 300 Euro

» Top 10 Portatili sotto i 500 Euro

» Top 10 dei Portatili Workstation

» Top 10 Subnotebooks

» Top 10 Ultrabooks

» Top 10 Convertibili

» Top 10 Tablets

» Top 10 Tablets Windows

» Top 10 Smartphones